Tom Hagen-saken: Kryptografen har avdekket hele meldingsutvekslingen over bitcoin

NRK skrev nylig at det ble sendt en melding til de angivelige kidnapperne i 2018 med et ønske om å få se ansiktet til Anne-Elisabeth Hagen. Selve meldingen, “cee face ae”, var skrevet direkte i “dataspråket” hex, slik at den enkelt kan leses direkte fra bitcoin-blokkjeden, uten å måtte dekodes.

Dermed avslørte NRK hvilken adresse som er blitt brukt i den kryptiske kommunikasjonen i Hagen-saken. Det betyr i praksis at hvem som helst nå kan utgi seg for å være enten Tom Hagen eller de angivelige kidnapperne ved å sende meldinger til adressen.

Bitcoin transaksjoner lar seg lett spore

Bitcoin har en åpent tilgjengelig blokkjede, som betyr at alle transaksjoner kan spores og alle data som legges inn i systemet kan leses av alle. Dette er en av grunnene til at mange kriminelle unngår å bruke bitcoin.

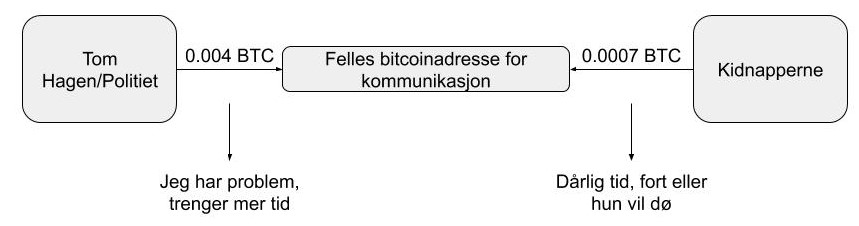

Bitcoineksperter i Arcane Crypto, morselskapet til Kryptografen, fant raskt frem til “cee face ae”-meldingen og bitcoinadressen knyttet til denne, som er blitt benyttet for kommunikasjon mellom partene. Det er den samme adressen som er benyttet over tid og partene har kommunisert til en felles adresse i stedet for direkte til hverandres digitale lommebøker.

Det er som om de skulle brukt en felles postkasse der de bare kan legge til informasjon og lese det som allerede ligger i kassen, men uten å kunne ta noe av innholdet ut.

Flere meldinger som brøt med oppsettet i trusselbrevet

Ekspertene i Arcane Crypto kunne dermed avdekke hele dialogen. Meldingene skulle i utgangspunktet utveksles ved å sende forhåndsavtalte beløp, hvor betydningen av de ulike beløpene var skrevet i trusselbrevet.

Hverken Kryptografen eller ekspertene i Arcane Crypto har sett det fulle brevet der kodene forklares, men etter søk i åpne forum på nett fant vi raskt noen som hevder å ha oversikt over hva de forskjellige beløpene har betydd.

Oversikt over transaksjonene og dialogen over bitcoin:

Meldinger i parentes er skrevet av Tom Hagen/politiet, og ikke en del av den angivelige kidnapperens kodetabell for meldinger.

Dato, Beløp, Melding/betydning

- 2020-05-29: 0.001 «Jeg bekrefter at jeg vil betale».

- 2019-01-16: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2019-01-02: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2019-01-02: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2018-12-27: 0.000706 «Dårlig tid, fort eller hun vil dø».

- 2018-12-14: 0.000706 (cee face ae)

- 2018-12-10: 0.0007001 «Dårlig tid, fort eller hun vil dø».

- 2018-12-10: 0.0007001 «Dårlig tid, fort eller hun vil dø».

- 2018-12-10: 0.000706 (decode hex in monero to ascii)

- 2018-12-10: 0.000706 (dec0de)

- 2018-12-01: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2018-12-01: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2018-12-01: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2018-11-30: 0.000706 «Dårlig tid, fort eller hun vil dø».

- 2018-11-30: 0.000706 «Dårlig tid, fort eller hun vil dø».

- 2018-11-13: 0.004 «Jeg har problem, trenger mer tid».

- 2018-11-10: 0.0007 «Dårlig tid, fort eller hun vil dø».

- 2018-11-02: 0.03 «Jeg sender monero før om syv dager»

Fremstår amatørmessig

Etter å ha gått over alle transaksjonene er det flere forhold som stikker ut. For det første fremstår de angivelige kidnapperne som tekniske amatører.

Kryptovalutaekspert i Arcane, Torkel Rogstad, peker på flere tydelige tegn: “Det tydeligste tegnet på mangelfull kompetanse er gjenbruk av bitcoinadresser”, sier Rogstad. “Dette er regnet som meget skadelig for mottakers personvern. Best practice er å generere nye adresser hver gang man sender og mottar bitcoin, og noe alle bitcoinlommebøker lar deg gjøre.”.

Er det andre ting som peker seg ut? “Det ser ut som de angivelige kidnapperne har gjenbrukt pengene som ble sendt til kommunikasjonsadressen. Dette er ytterligere et datapunkt som kan avsløre kidnapperens identitet. Om de hadde passet på å ikke gjenbruke adressene sine, og også latt kommunikasjonsadressen få stå urørt hadde blokkjedeanalysen vært betydelig vanskeligere å gjennomføre”.

Videre er det interessant å se at den første meldingen som antakeligvis kom fra motparten, den 10 november 2018, ble sendt fra kryptovalutabørsen Huobi. Dette vil ifølge Rogstad potensielt kunne avsløre hvem avsenderen er, om politiet får tak i informasjon fra børsen.

Hagen/politiet prøvde å flytte samtalen til Monero

Det er også verdt å legge merke til at “cee face ae”-meldingen, ikke er første gang Hagen/politiet brøt med oppsettet beskrevet i trusselbrevet. 10 desember 2018, sendte de også en ekstra melding hvor de faktisk ba om å flytte dialogen over til Monero. Meldingen Hagen/politiet sendte da var “decode hex in monero to ascii”, som antakeligvis betyr at de har sendt en melding i Monero og at denne må dekodes til ascii for å være lesbar. Vi har ikke mulighet til å vite om dialogen faktisk ble flyttet over til Monero eller ikke. Monero er en kryptert blokkjede, så informasjonen vil ikke være åpent tilgjengelig som på bitcoin.